第二课

课题:固件提取与软件漏洞挖掘

讲师:Chu

授课时间:10月11日

主要内容:本次课程首先介绍提取设备固件、提取文件系统的多种方式;其后介绍 IoT 设备中软件漏洞挖掘与传统漏洞挖掘的区别,并结合实例进行演示。

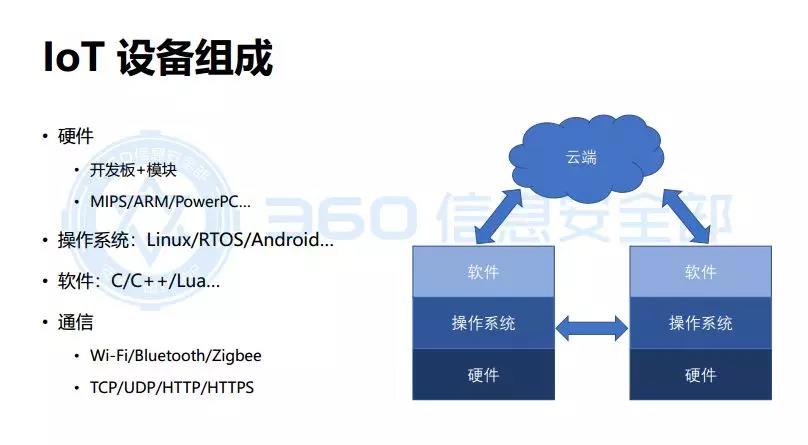

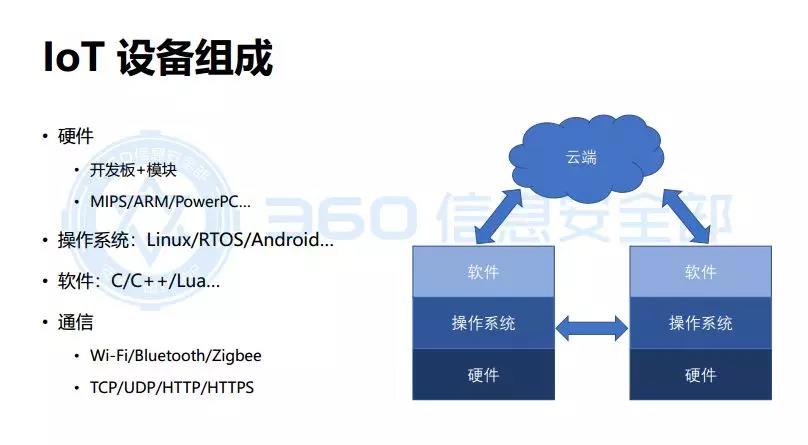

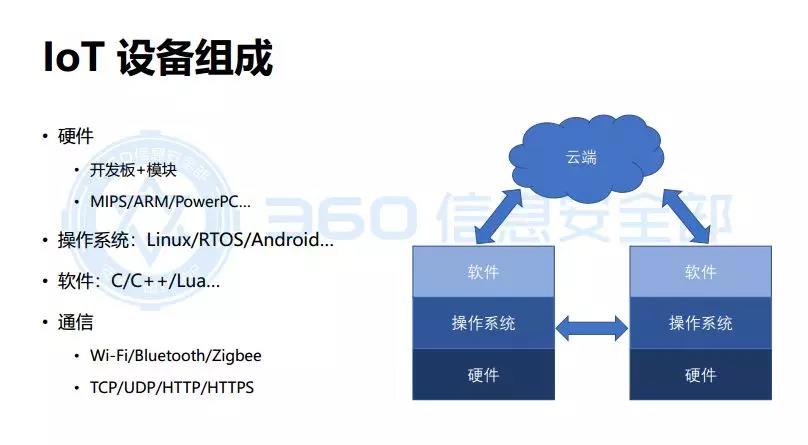

首先Chu老师从IoT设备攻击面对IoT设备的组成进行讲解,然后讲解了与传统安全相比,IoT安全涉及面更广,架构更多。对于平时没有接触过的同学来说,这是一个“黑盒”,我们是不了解其内部的实现的,乍一看会很难。但实际上并不是这样的。

接下来Chu老师就正式开始讲解固件与解包。首先就要获取固件,提取方式有从官方渠道获取、从存储的芯片、通讯串口、硬件调试时接口获取。在固件被提取之后,如何利用呢?此时就要对固件进行解包。chu师傅介绍了一个常用的IoT攻防软件软件Binwalk,分分钟带你全面了解固件解包。什么,没有设备?没关系,360IoT安全人才培养计划中免费给各个高校邮寄了IoT设备,大家可以根据今日所学,尝试进行固件解包。

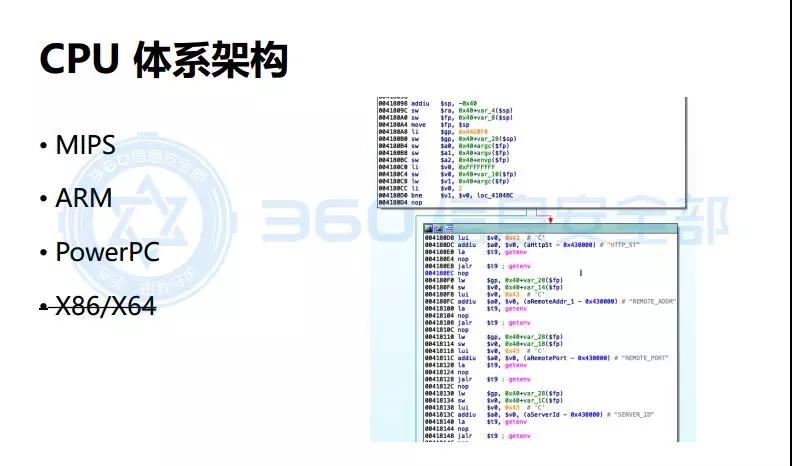

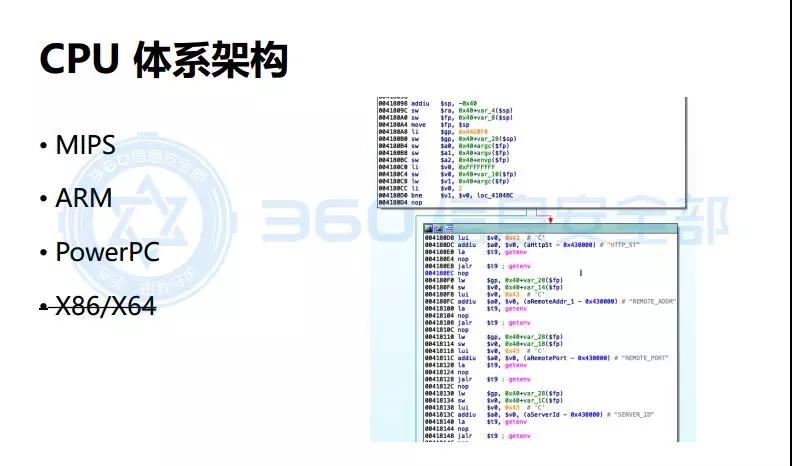

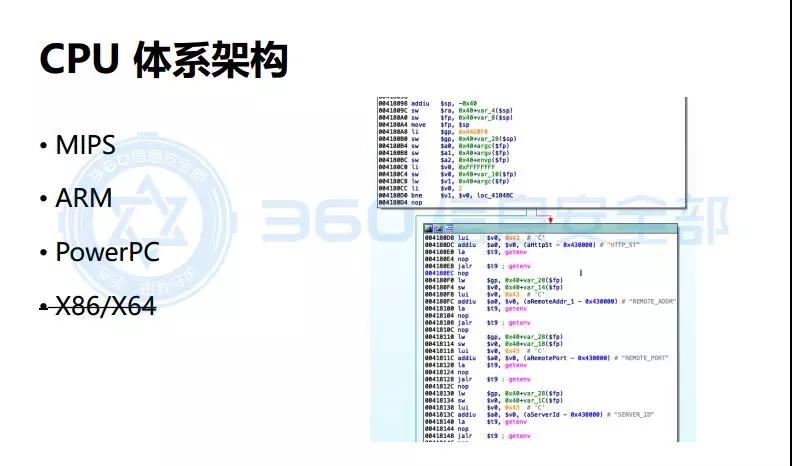

拿到文件之后,就开始进行漏洞挖掘。Chu老师先介绍了与传统漏洞挖掘有哪些区别。首先是架构体系不同,《逆向工程核心原理》一书中就介绍了很多架构,值得一看。保护措施方面相比于其他,IoT方向的特点则是没有保护措施,并以常见漏洞类型为例进行了讲解。

Chu老师以某路由器为例,详细讲解了固件提取抓包、逆向工程/漏洞挖掘、漏洞利用等过程中应该注意的信息。如果有同学经过本课的学习,挖到了IoT安全人才培养计划提供的360路由器漏洞,请及时联系360SRC,36万奖金和我们,都在等您!